Liste de Controle de Securite

VoicePing publie une liste de controle detaillee de securite de l’information. VoicePing Security Sheet.pdf| Categorie | Element d’Evaluation | Description | Statut |

|---|---|---|---|

| Securite | Certification Publique | ISMS, Privacy Mark, etc. | Certification ISMS prevue (en preparation) |

| Securite | Evaluation par un Tiers | Mesures contre les intrusions non autorisees, les operations, l’acquisition de donnees | - |

| Securite | Environnement de Traitement des Donnees | Restrictions d’acces aux donnees utilisateur | Restreint a des adresses IP specifiques via AWS Security Groups |

| Securite | Niveau de Chiffrement des Communications | Force de chiffrement des communications | TLS 1.3 uniquement |

| Securite | Protection Antivirus | Analyse antivirus | Detection continue des activites non autorisees via AWS GuardDuty |

| Protection des Donnees | Donnees de Sauvegarde | Chiffrement, emplacement de stockage | Region AWS Tokyo |

| Protection des Donnees | Separation des Donnees Entre Entreprises | Isolation des informations entre entreprises | Separation logique via base de donnees |

Protection des Donnees

Chiffrement des Communications

- L’application et les donnees audio/video utilisent exclusivement TLS 1.3

- Communication HTTPS imposee (configuree via AWS ELB)

Sauvegarde

- Cycle de Sauvegarde : Sauvegardes mensuelles via AWS Database

- Periode de Conservation : Journaux d’acces au serveur stockes de maniere permanente dans S3

- Mesures BCP : Stockage distant sur plusieurs regions sur AWS Database

Restrictions d’Acces aux Donnees

- L’acces a la base de donnees et au serveur est restreint a des adresses IP specifiques via AWS Security Groups

- Les donnees entre entreprises sont logiquement separees via base de donnees

Disponibilite

Temps de Fonctionnement

- Heures de Service : 24 heures, 365 jours en principe

- SLA : 99,9% ou plus

- Bilan : 99,99% ou plus (aucune interruption serveur depassant quelques dizaines de minutes depuis le lancement du service)

Reponse aux Incidents

- Sauvegardes differentielles du code source et sauvegardes de base de donnees disponibles, permettant un retour en arriere (recuperation) immediat a tout moment 24h/24 et 7j/7

- Tous les processus serveur et etats systeme sont visualises via AWS CloudWatch ou notre systeme d’alerte proprietaire

- Notifications d’alerte en cas d’interruption

Maintenance Planifiee

- Mises a jour programmees vers 21h00 chaque vendredi, avec possibilite d’interruptions de connexion de quelques secondes

- Notification en temps reel par e-mail ou support de chat textuel (Intercom) si des mises a jour sont necessaires pendant les heures de bureau

Systeme de Support

Notifications d’Incidents

- Methode de Contact : Notification par e-mail et service de chat textuel dans l’application (Intercom)

Contact d’Urgence

- Support disponible via le service de chat textuel (Intercom) ou Formulaire de Contact

- Reponse dans les 5 minutes pendant les heures de bureau (9h00-18h00)

Gestion des Utilisateurs

Gestion des Comptes

- Un compte par utilisateur

- Les utilisateurs peuvent supprimer physiquement leurs comptes en cas de demission ou de transfert

Gestion des Mots de Passe

- Les utilisateurs peuvent modifier leurs mots de passe

- Authentification a deux facteurs via jeton e-mail disponible

Securite des Applications Web

VoicePing met en oeuvre les mesures de securite suivantes.Prevention des Injections SQL

- Le backend utilise un middleware ORM pour les operations de base de donnees

- Toute la construction d’instructions SQL utilise des espaces reserves

- Permissions appropriees assignees aux comptes de base de donnees (comptes avec uniquement les permissions READ/WRITE necessaires)

Prevention des Injections de Commandes OS

- L’execution shell n’est fondamentalement pas effectuee

- Lorsqu’une logique de niveau shell est requise, execution uniquement via des bibliotheques verifiees et sures

Prevention des Parametres de Chemin/Traversee de Repertoire

- Donnees stockees sur un hebergement externe ou une base de donnees

- Pas de fonctionnalite d’acces direct aux fichiers sur le serveur web

- Noms de fichiers aleatoires utilises, les rendant imprevisibles

Gestion des Sessions

- Les ID de session utilisent des chaines aleatoires imprevisibles et suffisamment longues

- Les ID de session sont stockes dans les Cookies (pas dans les parametres d’URL)

- Les Cookies pour la communication HTTPS utilisent l’attribut Secure

- Les pages necessitant une connexion sont separees des pages accessibles publiquement

Prevention du Cross-Site Scripting (XSS)

- Utilisation de bibliotheques frontend compatibles

- HTTPS impose via AWS ELB

- Encodage des caracteres (charset) specifie dans le champ Content-Type des en-tetes de reponse HTTP

- Attribut HttpOnly ajoute aux Cookies

Prevention CSRF

- Controle d’acces cote backend via methode POST

- Verification du Referer

- Notification automatique par e-mail a l’adresse e-mail enregistree pour les operations importantes

Prevention des Injections d’En-tete HTTP

- Utilisation de l’API de sortie d’en-tete dans le middleware backend

Prevention du Clickjacking

- Sortie du champ d’en-tete X-Frame-Options

- Execution impossible sans session valide

- Operations importantes concues de maniere a ne pas pouvoir etre executees avec la souris seule

Prevention du Debordement de Tampon

- Utilisation de Node.js, qui ne permet pas l’acces direct a la memoire

- Verifications regulieres des bibliotheques via GitHub, avec des PRs creees pour les bibliotheques vulnerables et mises a jour en temps opportun

Controle d’Acces et Autorisation

- Authentification a deux facteurs par jeton e-mail disponible pour les privileges de gestionnaire

- Controle d’autorisation implemente en plus de l’authentification, empechant les utilisateurs connectes de se faire passer pour d’autres

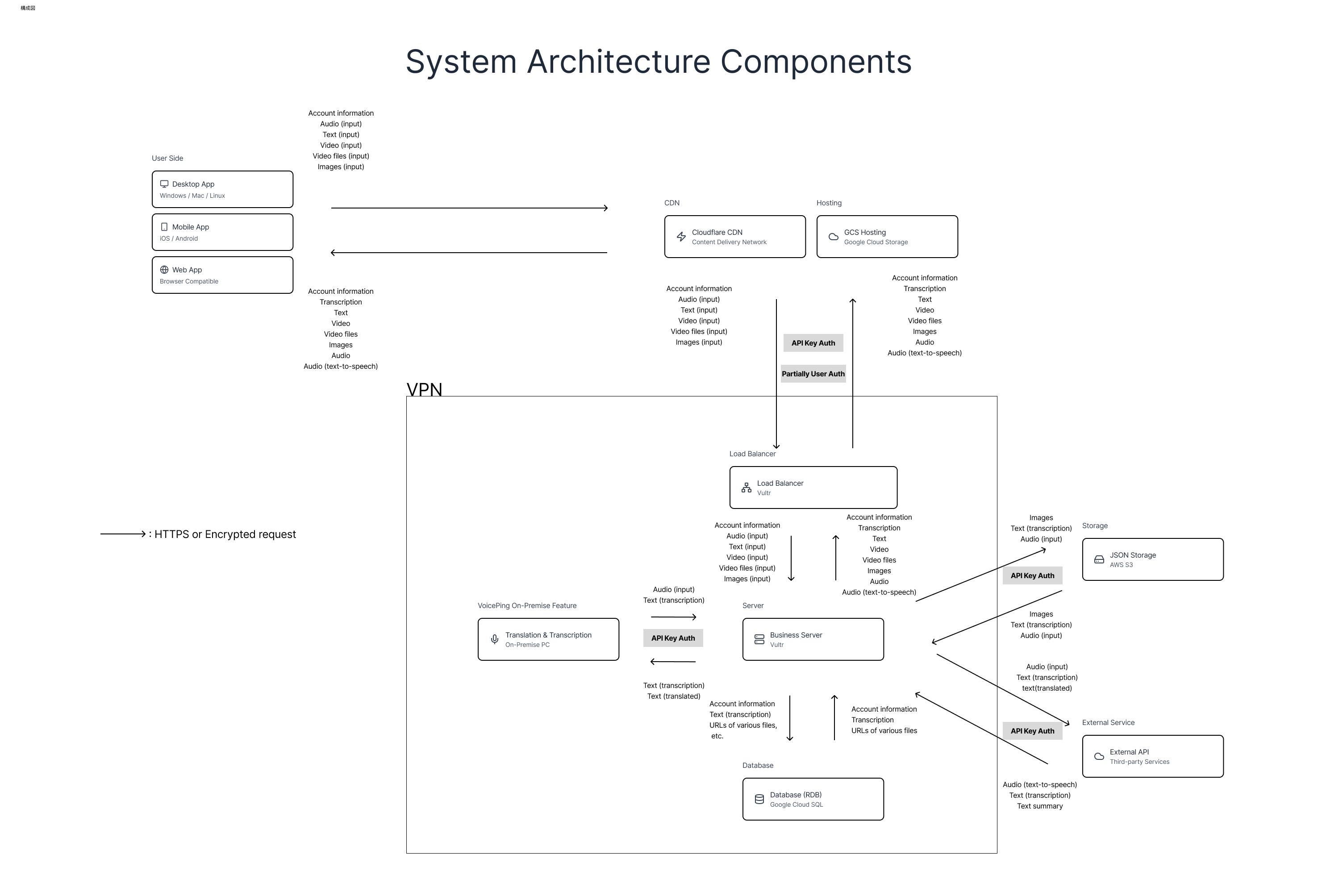

Architecture du Système

Aperçu de l’architecture du système VoicePing. Toutes les communications sont protégées par HTTPS ou des connexions chiffrées.

- Application Bureau (Windows / Mac / Linux)

- Application Mobile (iOS / Android)

- Application Web (Compatible Navigateur)

- Cloudflare CDN (Réseau de Distribution de Contenu)

- Google Cloud Storage (Hébergement Statique)

- Répartiteur de Charge (AWS)

- Serveur Métier (Authentification par Clé API)

- Serveur de Traduction et Transcription (Disponible On-Premise, Authentification par Clé API)

- Base de Données (Google Cloud SQL / RDB)

- JSON Storage (S3) pour les données audio, de transcription et d’images

- API Externe / Services Tiers (Authentification par Clé API)